Juniper SRX Firewall larda Branch Serisi (SRX650 ye kadar olan seri) Client-to-Site VPN desteğine sahip. Concurrent user (eş zamanlı kullanıcı) olarak lisanslanıyor ve cihazlarda varsayılan olarak 2 adet eş zamanlı vpn lisansı bulunuyor. Client-to-Site VPN SSL tabanlı değil, IPSEC tabanlı. Client cihazı üzerinde Pulse Secure Client isimli yazılımın kurulması gerekiyor. Pulse Secure Client‘ a alternatif olarak ücretli NCP Juniper Client programı da kullanılabilir.

Cihazların desteklediği eş zamanlı oturum miktarı şu şekilde:

| Lisans Kodu | Açıklama | Desteklenen Cihaz |

| SRX-RAC-5-LTU | 5 simultaneous users | SRX100 ve üzeri |

| SRX-RAC-10-LTU | 10 simultaneous users | SRX110 ve üzeri |

| SRX-RAC-25-LTU | 25 simultaneous users | SRX210 ve üzeri |

| SRX-RAC-50-LTU | 50 simultaneous users | SRX220 ve üzeri |

| SRX-RAC-100-LTU | 100 simultaneous users | SRX220 ve üzeri |

| SRX-RAC-150-LTU | 150 simultaneous users | SRX220 ve üzeri |

| SRX-RAC-250-LTU | 250 simultaneous users | SRX240 ve üzeri |

| SRX-RAC-500-LTU | 500 simultaneous users | SRX550 ve üzeri |

Cihazın üzerindeki lisans bilgisini ise şu şekilde görebiliriz:

Konfigürasyonumuz şu adımlardan oluşuyor:

1. Dinamik VPN Erişim Profillerinin, Kullanıcıların ve IP Adres Havuzunun Tanımlama

2. IPSEC Faz 1 Yapılandırması

3. IPSEC Faz 2 Yapılandırması

4. Kullanıcının Erişeceği Networklerin Belirlenmesi

5. Güvenlik Politikalarının Yazılması

6. Hata Ayıklama ve İzleme

Topolojimiz Temel Olarak Şu Şekilde:

Konfigürasyona başlamadan önce belirteyim. IKE gateway ayarları yapıldıktan sonra https://firewall sayfası artık Dynamic VPN servisi tarafından kullanılıyor ve cihazın web yönetim arayüzüne erişilemiyor. Bunun için cihazın yönetim arayüzünü farklı bir URL ye gönderebiliriz.

set system services web-management management-url mgmt (bu komut ile)

Konfigürasyon İşlemleri

1. Dinamik VPN Kullanıcısı ve IP Adres Havuzu Tanımlama

set access profile Dynamic-XAuth client emre firewall-user password S!fRe

set access profile Dynamic-XAuth address-assignment pool Dynamic-VPN-Pool

set access address-assignment pool Dynamic-VPN-Pool family inet network 192.168.10.0/24

set access address-assignment pool Dynamic-VPN-Pool family inet xauth-attributes primary-dns 10.10.21.10/32

set access firewall-authentication web-authentication default-profile Dynamic-XAuth

2. IPSEC Faz 1 Yapılandırması

set security ike proposal Dynamic-VPN-P1-Proposal description “Dynamic P1 Proposal”

set security ike proposal Dynamic-VPN-P1-Proposal authentication-method pre-shared-keys

set security ike proposal Dynamic-VPN-P1-Proposal dh-group group2

set security ike proposal Dynamic-VPN-P1-Proposal authentication-algorithm sha1

set security ike proposal Dynamic-VPN-P1-Proposal encryption-algorithm 3des-cbc

set security ike proposal Dynamic-VPN-P1-Proposal lifetime-seconds 1200

set security ike policy Dynamic-VPN-P2-Policy mode aggressive

set security ike policy Dynamic-VPN-P2-Policy description “Dynamic P2 Policy”

set security ike policy Dynamic-VPN-P2-Policy proposals Dynamic-VPN-P1-Proposal

set security ike policy Dynamic-VPN-P2-Policy pre-shared-key ascii-text herhangibirkey

set security ike gateway Dynamic-VPN-P1-Gateway ike-policy Dynamic-VPN-P2-Policy

set security ike gateway Dynamic-VPN-P1-Gateway dynamic hostname SRX240

set security ike gateway Dynamic-VPN-P1-Gateway dynamic ike-user-type shared-ike-id

set security ike gateway Dynamic-VPN-P1-Gateway external-interface ge-0/0/0.0

set security ike gateway Dynamic-VPN-P1-Gateway xauth access-profile Dynamic-XAuth

3. IPSEC Faz 2 Yapılandırması

set security ipsec proposal Dynamic-P2-Proposal description “Dynamic VPN P2 Proposal”

set security ipsec proposal Dynamic-P2-Proposal protocol esp

set security ipsec proposal Dynamic-P2-Proposal authentication-algorithm hmac-sha1-96

set security ipsec proposal Dynamic-P2-Proposal encryption-algorithm aes-256-cbc

set security ipsec proposal Dynamic-P2-Proposal lifetime-seconds 3600

set security ipsec policy Dynamic-P2-Policy perfect-forward-secrecy keys group5

set security ipsec policy Dynamic-P2-Policy proposals Dynamic-P2-Proposal

set security ipsec vpn Dynamic-VPN ike gateway Dynamic-VPN-P1-Gateway

set security ipsec vpn Dynamic-VPN ike ipsec-policy Dynamic-P2-Policy

set security ipsec vpn Dynamic-VPN establish-tunnels immediately

4. Kullanıcının Erişeceği Networklerin Belirlenmesi

set security dynamic-vpn force-upgrade

set security dynamic-vpn access-profile Dynamic-XAuth

set security dynamic-vpn clients all remote-protected-resources 10.10.21.0/24

set security dynamic-vpn clients all remote-exceptions 0.0.0.0/0

set security dynamic-vpn clients all ipsec-vpn Dynamic-VPN

set security dynamic-vpn clients all user emre

5. Güvenlik Politikasının Yazılması

set security policies from-zone Untrust to-zone Trust policy Dynamic-VPN match source-address any

set security policies from-zone Untrust to-zone Trust policy Dynamic-VPN match destination-address any

set security policies from-zone Untrust to-zone Trust policy Dynamic-VPN match application any

set security policies from-zone Untrust to-zone Trust policy Dynamic-VPN then permit tunnel ipsec-vpn Dynamic-VPN

VPN Client programını kurup SRX Firewall un Untrust bacağındaki WAN IP adresini aşağıdaki gibi yazıyorum.

İsim olarak firma adı yazılabilir.

Bu ayarları yapıp bağlan dediğimde aşağıdaki gibi bağlantım sağlanmış oluyor.

Birazda trafik oluşturup gelen/giden paket bilgisini görelim. Aldığımız IP adresi de buradan görülebiliyor.

Firewall da ise Monitoring işlemlerinde şu komutları kullanabiliriz.

root@SRX240> show security ike active-peer detail

Peer address: 192.168.201.30, Port: 60720,

Peer IKE-ID : emre.local

XAUTH username: emre

Assigned network attributes:

IP Address : 192.168.10.8 , netmask : 255.255.255.0

DNS Address : 195.175.39.39 , DNS2 Address : 0.0.0.0

WINS Address : 0.0.0.0 , WINS2 Address : 0.0.0.0

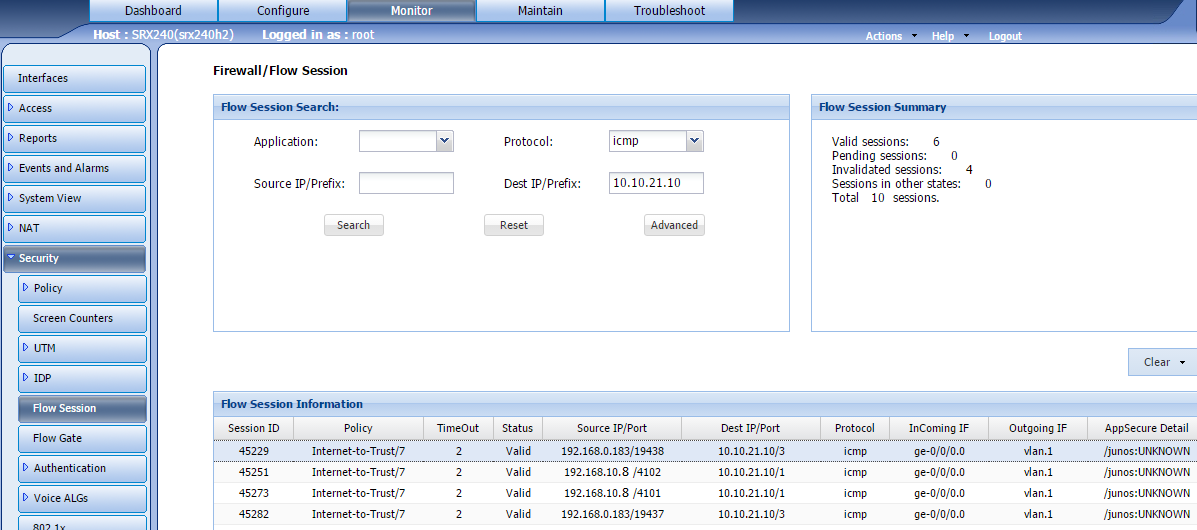

Flow u ise şu şekilde görebiliriz.

Emre BAŞTUĞ

![Juniper SRX Firewall Üzerinde Dynamic VPN (Client-to-Site) Konfigürasyonu Juniper SRX Firewall larda Branch Serisi (SRX650 ye kadar olan seri) Client-to-Site VPN desteğine sahip. Concurrent user (eş zamanlı kullanıcı) olarak lisanslanıyor ve cihazlarda varsayılan olarak 2 adet eş zamanlı […]](https://www.emrebastug.net/wp-content/uploads/2016/02/JUNIPER-SRX240-DYNAMIC-VPN-CONFIGURATION-575x300.png)